一起来开启奇妙的无密码旅程吧!

2024年7月20日

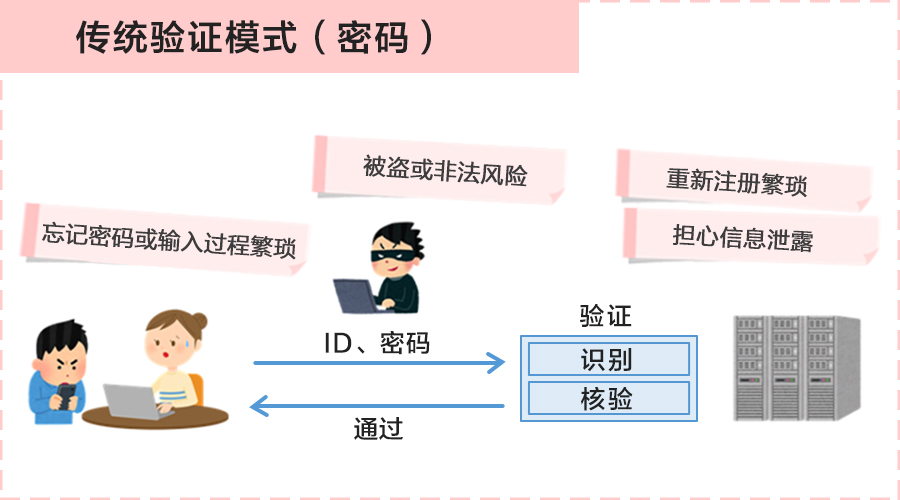

密码已不再安全

最近,Cybernews报道指出,一个流行黑客论坛上拥有近100亿个密码,其汇编名为rockyou2024.txt,囊括的密码数据数量属世界之最。目前,全世界范围内泄露的密码量超330亿,引发了高达80%的数据泄漏。

随着线上活动愈加频繁,人均账户已高达约100个,随之而来的密码漏洞也越来越多。密码安全等级低,组合重复,都使得用户账户极容易受到黑客攻击。提高密码安全等级并非良策,因为这种密码往往更复杂,记忆负担大,且完全依赖用户的记忆力。

是时候探索更安全、更有效的身份验证方法!本文将深入研究保护敏感数据、确保账户安全的身份验证解决方案的发展历程。

第一阶段:自适应身份验证

第一阶段是单点登录(SSO)和多因素身份验证(MFA),成功实现所有应用程序的身份验证标准化,为用户提供一致体验,让应用程序的访问控制更加方便。此阶段包括两个主要用例。

扩展会话

用户在管理员预设的时间间隔内使用用户名和密码登录系统,例如每日、每周、每月等。在扩展会话期间,系统会观察用户的行为模式,偶尔需要使用用户名和多因素身份验证(MFA)进行登录操作。如果系统检测出无可疑行为,则会开启无密码验证,大大简化用户的验证流程。

这种方法类似于用户在Gmail上访问个人或工作帐户,为了简化流程,系统会通过减少密码提示等方法,为用户提供更快捷,无缝的验证体验。

基于风险的身份验证(RBA)

基于风险或自适应的身份验证使用基于策略的风险信号来应对欺诈威胁,通过评估用户行为,灵活启用合适的智能决策。只有当风险升高或在高额交易期间时,才会提示用户需要进行多因素身份验证(MFA)。多种规则的设定有助于建立正常行为基线,同时人工智能技术会检测到异常行为,如:

用户行为分析:机器学习可区别人类行为与机器人及非法用户行为。

设备配置和历史: 识别设备特征和欺诈活动历史。

匿名网络检测: 通过VPN、Tor和代理使用情况检测欺诈者。

IP历史:阻止来自恶意域的访问。

异常地点跨度:根据设备上次登录地点记录,阻止此次不太可能的登陆地点的登陆请求。比如上次登陆是昨天晚上8点在北京,这次是今天凌晨5点在越南,是相距时间内不太可能实现的地点跨越,那这次的登陆请求则会被后台阻止。

RBA对于面向客户的应用程序大有裨益。例如,如果你在旅行时登录了你的手机银行应用程序,页面跳出输入OTP提示框或推送通知,这就很可能是后台风险评分触发的验证的操作。这就减少了摩擦,增强了用户安全性和用户体验。

上述两种方法一定程度上优化了用户体验,但仍然需要密码参与验证。只要密码存在,账户接管的风险就依然存在。

第二阶段:告别密码

意识到增强安全性不可避免会增加摩擦,业内专家提出了MFA这一概念来消除密码。

带外(OOB)

带外(OOB)身份验证通过独立的通讯渠道对用户进行身份验证,从而增加了一个额外的安全层。这样即使有一个通渠道遭到破坏,也能保证身份验证过程安全。OOB的实现方法众多:

一次性密码(OTP)

用户可以通过短信、电子邮件或应用程序获得一次性密码。一次性密码具有时效性,用户只有在有限时间内输入正确密码才能完成身份验证,这也为用户提供了更多的验证方法选择,提高了安全性。

推送APP

用户会在其已注册的移动设备应用程序上收到一个推送通知。用户只需点击通知,就可以完成身份验证。这种方法方便性和安全性更高,因为它与对应设备绑定,他人无法通过其他设备通过验证。

生物特征

用户通过指纹扫描、面部识别或语音识别等生物特征识别方法完成身份验证。生物识别技术安全性更高,因为每个人的生物特征都是独特的,很难复制。

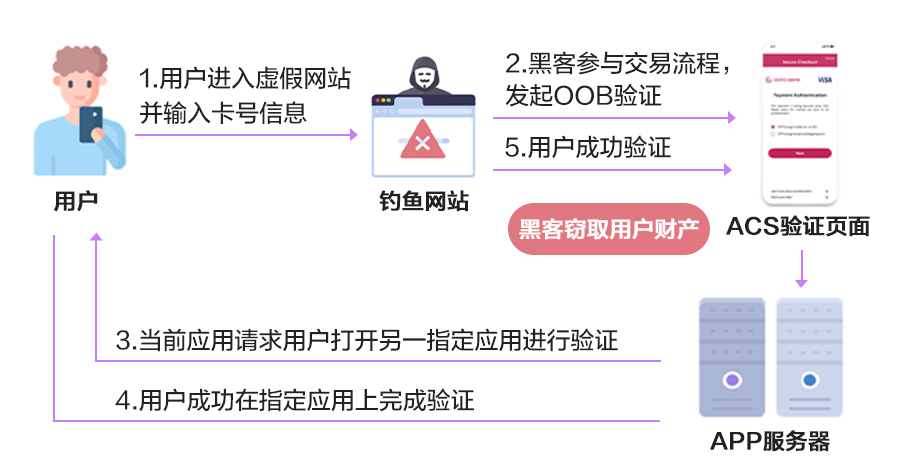

虽然OOB验证显著提高了安全性,但它也有一些弱点。黑客可以通过创建虚假的网站来欺骗用户进行身份验证。当用户进入了虚假网站并用OOB完成验证时,他们并不是完成了一笔合法交易,而是为欺诈者的非法活动助了一臂之力。

电子邮件魔术链接

另一种减少密码使用的方法是电子邮件魔术链接。用户输入他们的用户名,会收到一封带有访问所需资源链接的电子邮件,只需点击链接即可完成身份验证。这种方法就是将“你知道的东西”(一个密码)替换为“你拥有的东西”(一个电子邮件地址)。

此方法因打开链接很方便,主广泛应用于客户身份识别。不过,这种方法也非常容易受到网络钓鱼攻击,黑客可以将自己伪装成合法运营商,就可以窃取用户凭证、发起欺诈交易。

二维码

二维码验证法省时省力,用户只需要打开手机摄像头扫一扫就可以完成验证,也因此受到人们青睐,尤其广泛应用于共享设备(如信息亭)及其他具有有限控制选项的设备设施设施上。这种验证方法就是将“你知道的东西”(密码)替换为“你拥有的东西”(智能手机)和/或“你具备的东西”(生物特征),为用户提供了一种绕过用户名和密码的无缝登录体验。

二维码可以有效防止密码攻击,但仍无法避免网络钓鱼攻击,不法分子可以直接改变二维码来实施欺诈。

综上所述,消除密码确实减少了身份验证中的摩擦,但安全问题,特别是网络钓鱼攻击仍然无法完全避免。此外,上述方法中敏感数据都存储在公共服务器上,这意味着如果服务器受到攻击,就可能发生数据泄漏。

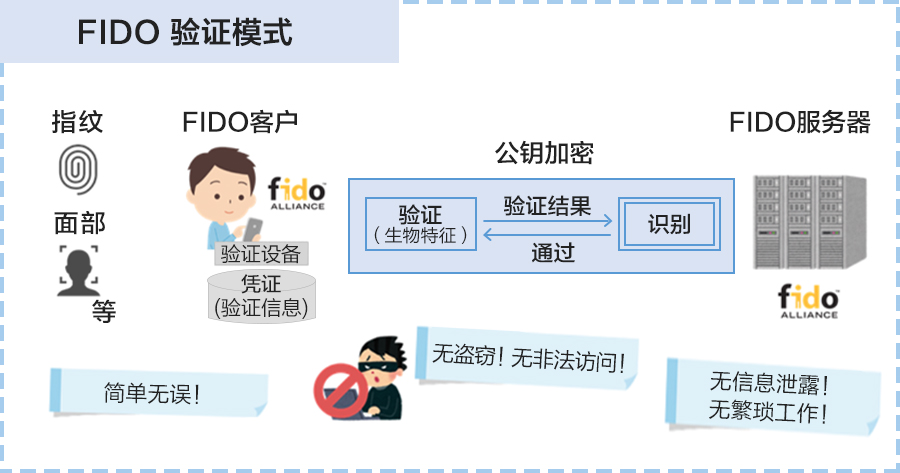

第三阶段:FIDO验证

为了满足既安全又用户友好的验证需求,包括微软、谷歌和联想在内的40多个主要组织联合成立了FIDO联盟。联盟推出了FIDO这一开放标准,通过将用户生物特征储存在用户设备而非云服务器上来保护用户隐私安全,避免了敏感数据在网络间传输。

FIDO身份验证采用公钥加密机制。用户可以在单个站点或应用上注册自身设备的认证器。认证器会生成一个公钥/私钥对,并将公钥发送到FIDO服务器,这样只有公私钥配对的设备才能进行身份验证。这不仅简化了无密码验证的管理,还可以有效预防网络钓鱼攻击,因为钓鱼网站无法完成配对流程。

FIDO物理密钥

FIDO安全密钥也被称为跨平台身份验证器,它是一种外部硬件设备,类似YubiKey,可以通过USB连接到用户的设备上。访问站点时,用户只需将密钥插入,与设备连接,就可以通过按设备上的按钮启用安全键,进而完成身份验证过程。

FIDO设备认证器

有两种主要方法:通用身份验证框架(UAF)和通行密钥(Passkey)。

通用身份验证框架(UAF)

通过弹窗提示用户进行指纹或面部扫描等,仅限于每个账户有一个密钥的本地应用程序。

通行密钥(Passkey)

在浏览器或应用程序上实现,可以在同一生态系统的设备上工作,比如苹果的iCloud钥匙链(Keychain)或谷歌的智能锁(Smart Lock)。

HiTRUST支持无密码身份验证

凭借25年在线支付安全领域的实施经验,我们相信FIDO不久将成为公认的行业标准。无论是登录还是交易,FIDO都将成为首选的身份验证方法。因此我们构建了基于FIDO联盟标准的身份验证解决方案Veri-FIDO,并且已获得了FIDO UAF和FIDO2的认证。

结论

我们发展到无密码身份验证经历了多个阶段,从自适应开始到如今的FIDO,见证了行业技术的发展进步,以及验证技术的日趋完善。每个阶段都存在挑战,但在业内专家一次次创新中不断向安全、用户友好的身份验证靠近,显著降低凭据盗窃和网络钓鱼攻击的风险。HiTRUST致力于通过我们强大的Veri-FIDO解决方案帮助更多银行和金融机构尽快过渡到免密验证,让其客户能尽快享受最高级别的安全保障。

如果你对我们的Veri-FIDO感兴趣,欢迎联系我们!